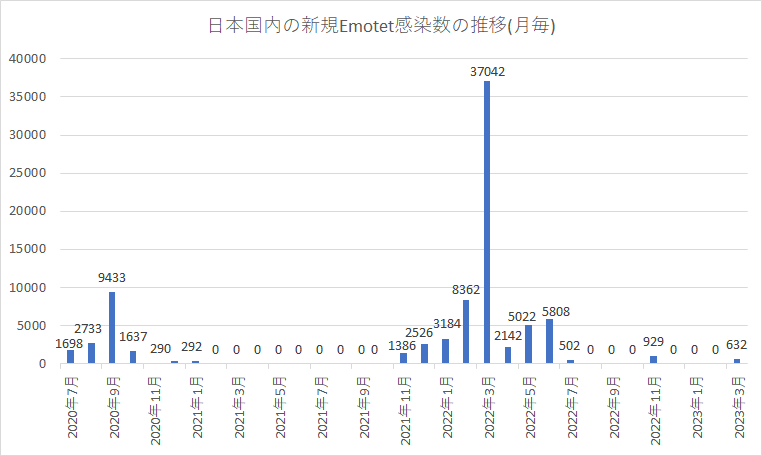

2022年2月10日に「マルウェアEmotetの感染再拡大に関する注意喚起」が発表されました。このEmotetというマルウェアは、2021年1月27日にEUROPOL(欧州刑事警察機構)が攻撃基盤をテイクダウン(停止)させたと発表したものです。このテイクダウン後、攻撃や被害は大幅に減少しました。しかし、2021年11月後半より活動が確認されていました。このEmotetが2022年2月の第1週より急速に拡大しているとして、JPCERT/CC(一般社団法人JPCERTコーディネーションセンター)が注意を呼びかけています。

今回のEmotetの特徴等

JPCERT/CCによると、主にExcelやWordのマクロ又はこれらをパスワード付きZipファイルとしてメールに添付する形式で配信されています。これらのファイルを開き、マクロを有効化する操作を行うことで感染します。

他にも、メール本文にリンクを記載し、そこから悪質なファイルをダウンロードさせたり、アプリのインストールを装い感染するケースもあります。

Emotet感染による影響

感染すると、直接的な影響としては、以下の情報が漏洩する虞があります。

- 過去に送受信したメールアドレスと表示名

- 過去に送受信したメールのメール件名とメール本文(添付ファイルも取得される)

- Webブラウザに保存されていた認証情報

また、次のようなことが起こる可能性もあります。

- ネットワーク内の他の端末への感染

- 別のマルウェアへの2次感染

対策

予防や被害の最小化のために次のような対応を検討してください。

- 組織内への注意喚起の実施

- マクロの自動実行の無効化

- メールセキュリティ製品の導入によるマルウエア付きメールの検知

- メールの監査ログの有効化

- OS に定期的にパッチを適用

- 定期的なオフラインバックアップの取得

なお、詳細については、以下のリンクを参照してください。

マルウエア Emotet の感染に関する注意喚起(JPCERT/CC)

感染の確認方法

- EmoCheckによるEmotet感染有無の確認

- なりすまされた本人へのヒアリング

- ウイルス対策ソフトでスキャン

- 端末の自動起動設定の確認

- メールサーバログ確認

- ネットワークトラフィックログの確認

なお、詳細については、以下のリンクを参照してください。

Emotet の感染有無を確認するためにはどうすればよいですか?JPCERT/CC)

感染を確認した場合の対処

- 感染端末の隔離、証拠保全、および被害範囲の調査

- 感染した端末が利用していたメールアカウントなどのパスワード変更

- 感染端末が接続していた組織内ネットワーク内の全端末の調査

- ネットワークトラフィックログの監視

- 他のマルウエアの感染有無の確認

- 被害を受ける (攻撃者に窃取されたメールアドレス) 可能性のある関係者への注意喚起

- 感染した端末の初期化

詳細については、以下のリンクを参照してください。

Emotet の感染を確認した場合どのように対処すればよいですか?(JPCERT/CC)

最後に

マルウェアは、他人事ではありません。感染してから考えるのではなく、感染しないための対策が必要です。

また、100%感染を防ぐと言うことは不可能です。そのために万が一感染してしまった時のことも検討しておきましょう。

何かなんだかわからないという方は、専門家に相談しましょう。

ライトハウスコンサルタントへのご相談(無料)はお問い合わせから受け付けております。